Mis vecinos estan robandote tu wireless LAN. Hay dos opciones como hemos comentando en anteriores posts, o bien encriptamos la conexion con WPA y fin del problema.

O podemos pasarnoslo bien. Aqui os explico el como.

Dividir la redEmpezaremos en dividir la red en dos partes, la parte de confianza y la otra. La de confianza es una subnet, y la de No confianza en otro diferente subnet.

Usaremos el servidor DHCP para identificar las MAC para repartir las diferentes direcciones.

Configuramos el /etc/dhcpd.confddns-updates off;

ddns-update-style interim;

authoritative;

shared-network local {

subnet *.*.*.* netmask 255.255.255.0 {

range *.*.*.* *.*.*.*;

option routers *.*.*.*;

option subnet-mask 255.255.255.0;

option domain-name "XXXXX";

option domain-name-servers *.*.*.*;

deny unknown-clients;

host trusted1 {

hardware ethernet *:*:*:*:*:*;

fixed-address *.*.*.*;

}

}

subnet 192.168.0.0 netmask 255.255.255.0 {

range 192.168.0.2 192.168.0.10;

option routers 192.168.0.1;

option subnet-mask 255.255.255.0;

option domain-name-servers 192.168.0.1;

allow unknown-clients;

}

}

IPTABLES es divertido!!Seguimos configurando,

/sbin/iptables -A PREROUTING -s 192.168.0.0/255.255.255.0 -p tcp -j DNAT --to-destination 216.187.103.168

Para no iniciados decir que esto redirecciona todo el trafico a http://www.gatos.com/

Para aun mas diversion, le decimos al iptables que mande to a la un proxy de squid transparente corriendo en el puerto 80 de la maquina.

/sbin/iptables -A PREROUTING -s 192.168.0.0/255.255.255.0 -p tcp -m tcp --dport 80 -j DNAT --to-destination 192.168.0.1

Esta maquina que corre el squid con un redireccionador trivial que baja imagenes, usa mogrify para ponerlas boca abajo y las devuelve fuera del webserver local.

Para hacer el script de redireccion.#!/usr/bin/perl

$|=1;

$count = 0;

$pid = $$;

while (<>) {

chomp $_;

if ($_ =~ /(.*\.jpg)/i) {

$url = $1;

system("/usr/bin/wget", "-q", "-O","/space/WebPages/images/$pid-$count.jpg", "$url");

system("/usr/bin/mogrify", "-flip","/space/WebPages/images/$pid-$count.jpg");

print "http://127.0.0.1/images/$pid-$count.jpg\n";

}

elsif ($_ =~ /(.*\.gif)/i) {

$url = $1;

system("/usr/bin/wget", "-q", "-O","/space/WebPages/images/$pid-$count.gif", "$url");

system("/usr/bin/mogrify", "-flip","/space/WebPages/images/$pid-$count.gif");

print "http://127.0.0.1/images/$pid-$count.gif\n";

}

else {

print "$_\n";;

}

$count++;

}

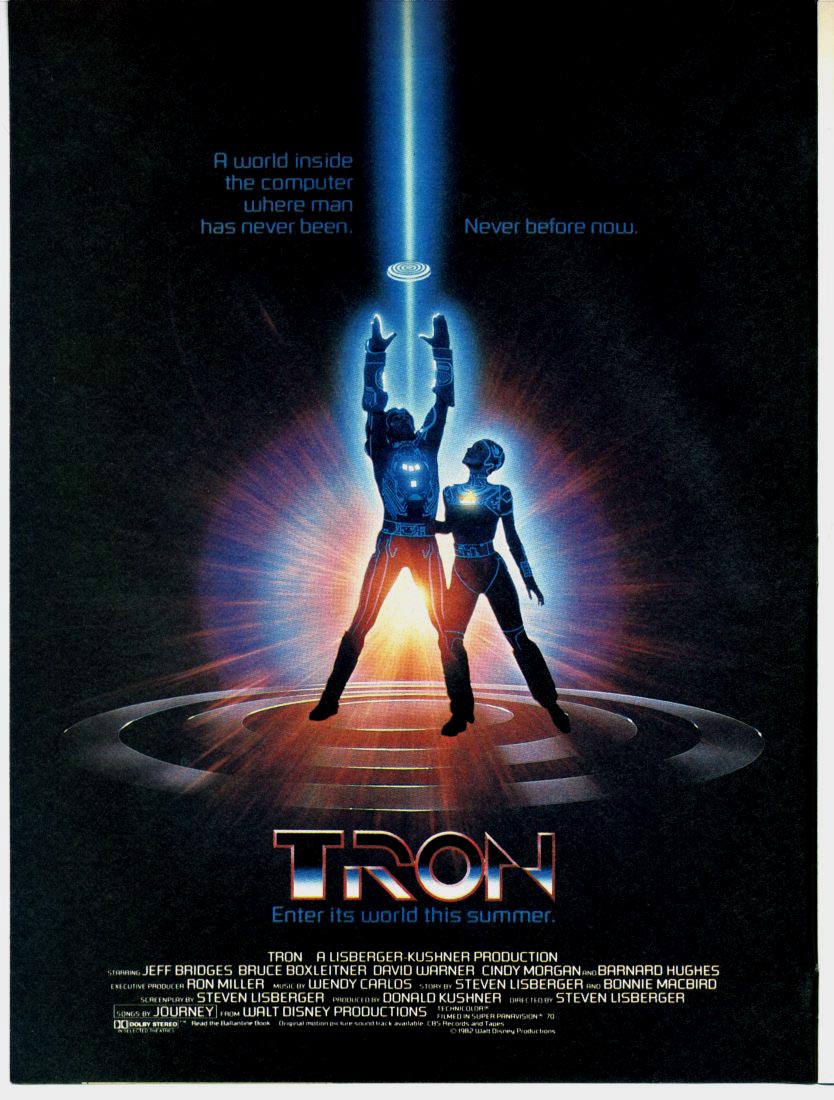

Despues se vera como sigue ;)

Y si cambias el flip con -blur 4 saldra una red borrosa como la pagina que sigue.

Gracias a http://www.ex-parrot.com